D1-OP

3月1日(土)10:00-10:20

Opening

登壇者

SECCON実行委員長ほか

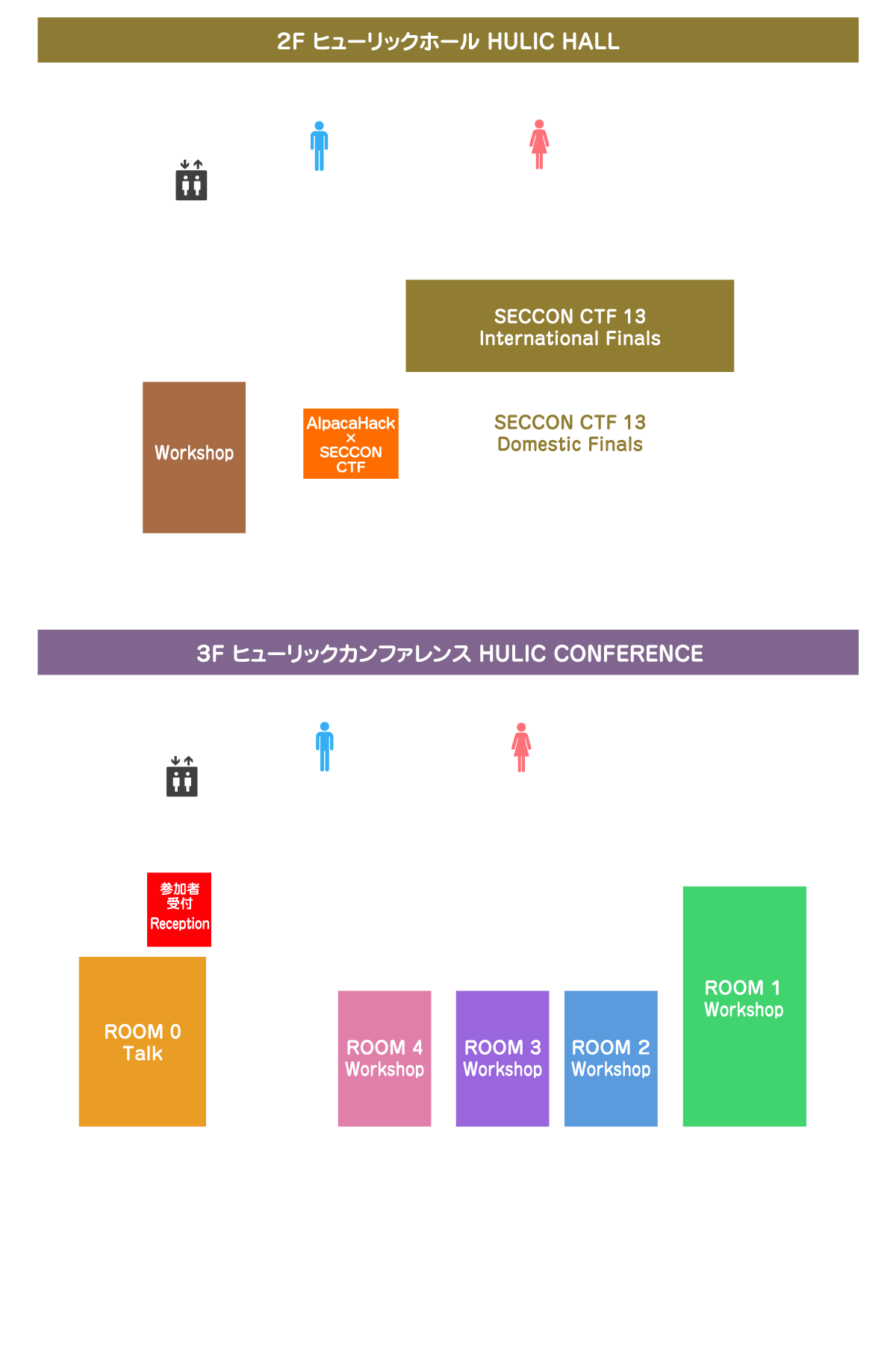

3月1日(土)2日(日)2日間にわたり、SECCON CTF決勝(国際・国内)、およびセキュリティコンテスト参加を目指す人、セキュリティ技術者を目指す人向けのイベントを「SECCON13 電脳会議」として開催します。

来場者は3階ヒューリックカンファレンス受付へお立ち寄りください

| LOGO | Team Name | Region |

|---|---|---|

|

DiceGang | |

|

ierae | |

|

justCatTheFish | |

|

P1G SEKAI | |

|

ADA INDONESIA COY |

|

|

Super Guesser | |

|

Never Stop Exploiting |

|

|

Maple Mallard Magistrates |

|

|

blue-lotus (invitation) |

|

| LOGO | Team Name |

|---|---|

|

BunkyoWesterns |

|

TPC |

|

KUDoS |

|

zoozar |

|

Double Lariat |

|

TSG |

|

ZK Lovers |

|

Team Enu |

|

AkihiroOmori(traP) (invitation) |