OP

2月11日(土)10:00-10:20

オープニング

登壇者

SECCON Committee Member

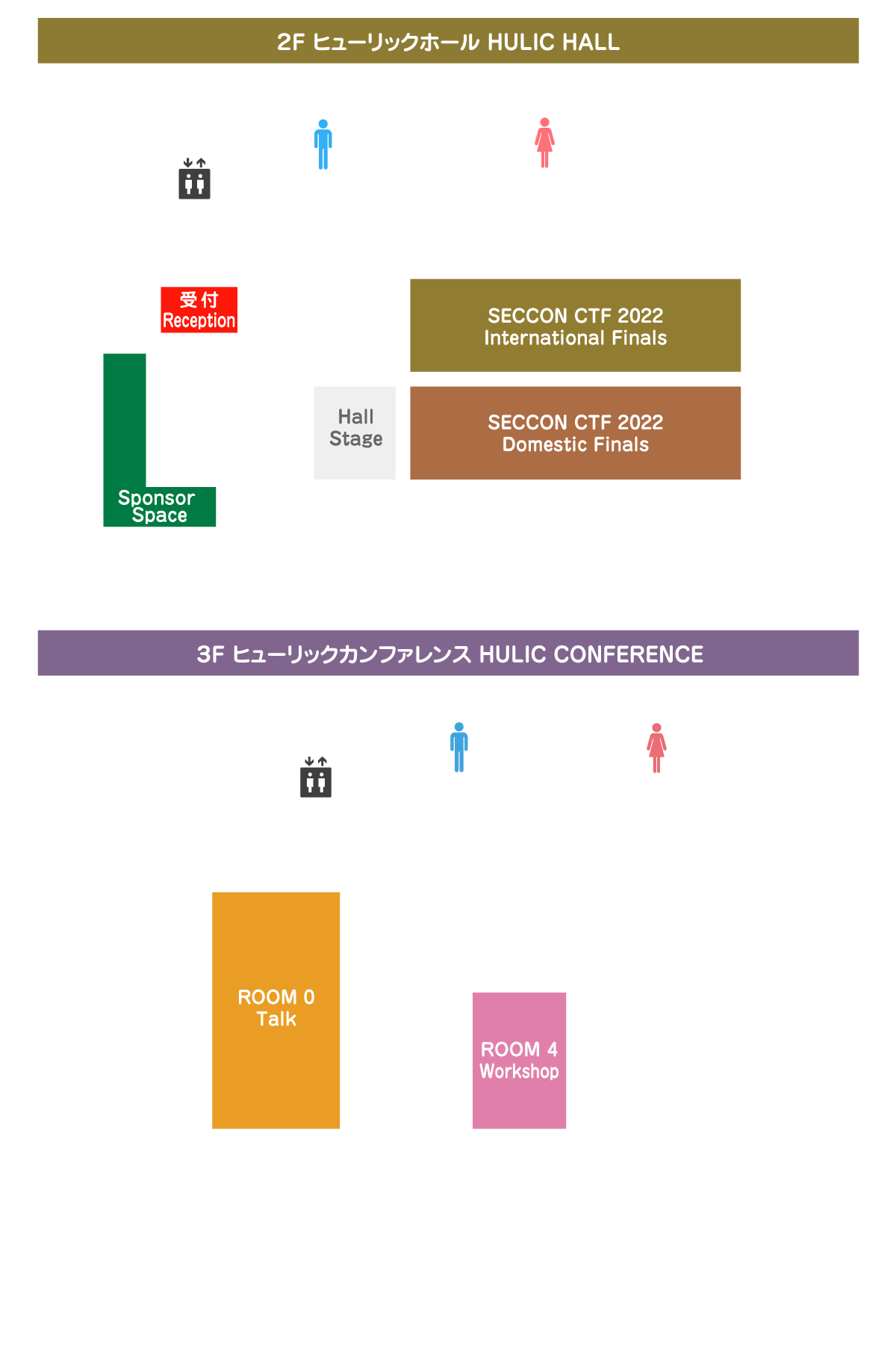

2月11日(土)12日(日)2日間にわたり、SECCON CTF決勝(国際・国内)、およびセキュリティコンテスト参加を目指す人、セキュリティ技術者を目指す人向けのイベントを「SECCON2022 電脳会議」として開催します。

SECCONでは、運営・スポンサー・競技者・参加者などSECCONに関わる全ての人にSECCON COVID-19 ポリシーを遵守して頂き、開催します。

| 2階 ヒューリックホール | 3階 ヒューリックカンファレンス | |||

|---|---|---|---|---|

| Time | SECCON CTF | Hall Stage | Room 0 / Talk | Room 4 / Workshop |

| 10:00 |

10:00-18:00 SECCON CTF 2022 Finals CTF

|

D1-S1

|

D1-OP

10:00-10:20

オープニング |

D1-W1

10:00-12:00

SECCON Beginners Workshop |

|

D1-T1

10:20-11:00

基調講演 猪俣敦夫 |

||||

|

D1-S2

|

||||

| 11:00 |

D1-S3

|

D1-T2

11:00-11:30

SDR (Software Defined Radio) を使った無線の解析 江草陽太 |

||

|

D1-S4

|

D1-T3

11:30-12:20

Hack the Real Box: APT41’s New Subgroup, Earth Longzhi Hiroaki Hara and Ted Lee |

|||

| 12:00 | ||||

| 13:00 |

D1-S5

|

D1-T4

13:00-18:00

BSides Tokyo |

D2-W2

13:00-15:00

CTF for GIRLS Wrokshop |

|

|

D1-S6

|

||||

| 14:00 |

D1-S7

|

|||

|

D1-S8

|

||||

| 15:00 |

D1-S9

|

D1-W3

15:00-17:00

シェルコード解析入門とそのDFIRハンドリング |

||

|

D1-S10

|

||||

| 16:00 |

D1-S11

|

|||

|

D1-S12

|

||||

| 17:00 |

D1-S13

|

D1-W4

17:00-18:00

第3回 SECCON 2022 Contest of Contest |

||

|

D1-S14

|

||||

| LOGO | Team Name | Region |

|---|---|---|

|

organizers | |

|

perfect blue | |

|

DiceGang | |

|

Super Guesser | |

|

hxp | |

|

AAA | |

|

TSG | |

|

Straw Hat | |

|

Cha Shu | |

|

KMA.L3N0V0 (Invitation) Winner of CyberSEAGame |

| LOGO | Team Name |

|---|---|

|

KUDoS |

-)_.png) |

_(-.- _) )_ |

|

ids-TeamCC |

|

TokyoWesterns |

|

traP |

|

Double Lariat |

|

AERO SANITY |

|

Team Enu |

|

chocorusk |

|

parabola0149 |

|

カタパルト (Invitation) |

|

路肩 (Invitation) |

| セッション番号 | 時間 | 発表者 |

|---|---|---|

| D1-S1 | 10:00-10:30 | TBA |

| D1-S2 | 10:30-11:00 | TBA |

| D1-S3 | 11:00-11:30 | TBA |

| D1-S4 | 11:30-12:00 | TBA |

| D1-S5 | 13:00-13:30 | TBA |

| D1-S6 | 13:30-14:00 | TBA |

| D1-S7 | 14:00-14:30 | TBA |

| D1-S8 | 14:30-15:00 | TBA |

| D1-S9 | 15:00-15:30 | TBA |

| D1-S10 | 15:30-16:00 | TBA |

| D1-S11 | 16:00-16:30 | TBA |

| D1-S12 | 16:30-17:00 | TBA |

| D1-S13 | 17:00-17:30 | TBA |

| D1-S14 | 17:30-18:00 | TBA |

| セッション番号 | 時間 | 発表者 |

|---|---|---|

| D2-S1 | 10:00-10:30 | TBA |

| D2-S2 | 10:30-11:00 | TBA |

| D2-S3 | 11:00-11:30 | TBA |

| D2-S4 | 11:30-12:00 | TBA |

| D2-S5 | 13:00-13:30 | TBA |

| D2-S6 | 13:30-14:00 | TBA |

| D2-S7 | 14:00-14:30 | TBA |

| D2-S8 | 14:30-15:00 | TBA |

| D2-S9 | 15:00-15:30 | TBA |

| D2-S10 | 15:30-16:00 | TBA |

| D2-S11 | 16:00-16:30 | TBA |

| D2-S12 | 16:30-17:00 | TBA |